8 Minute

Utilizatorii MetaMask avertizați asupra unui phishing convingător pentru 2FA fals

Cercetători în securitate blockchain au semnalat o campanie sofisticată de phishing care vizează utilizatorii MetaMask și care imită un flux de verificare a autentificării în doi pași (2FA) pentru a păcăli victimele să-și dezvăluie fraza seed (mnemonică). Escrocheria face parte dintr-un val mai larg de exploatări ale portofelelor și incidente cu extensii Chrome compromise care au afectat mai multe portofele cripto în ultimele săptămâni.

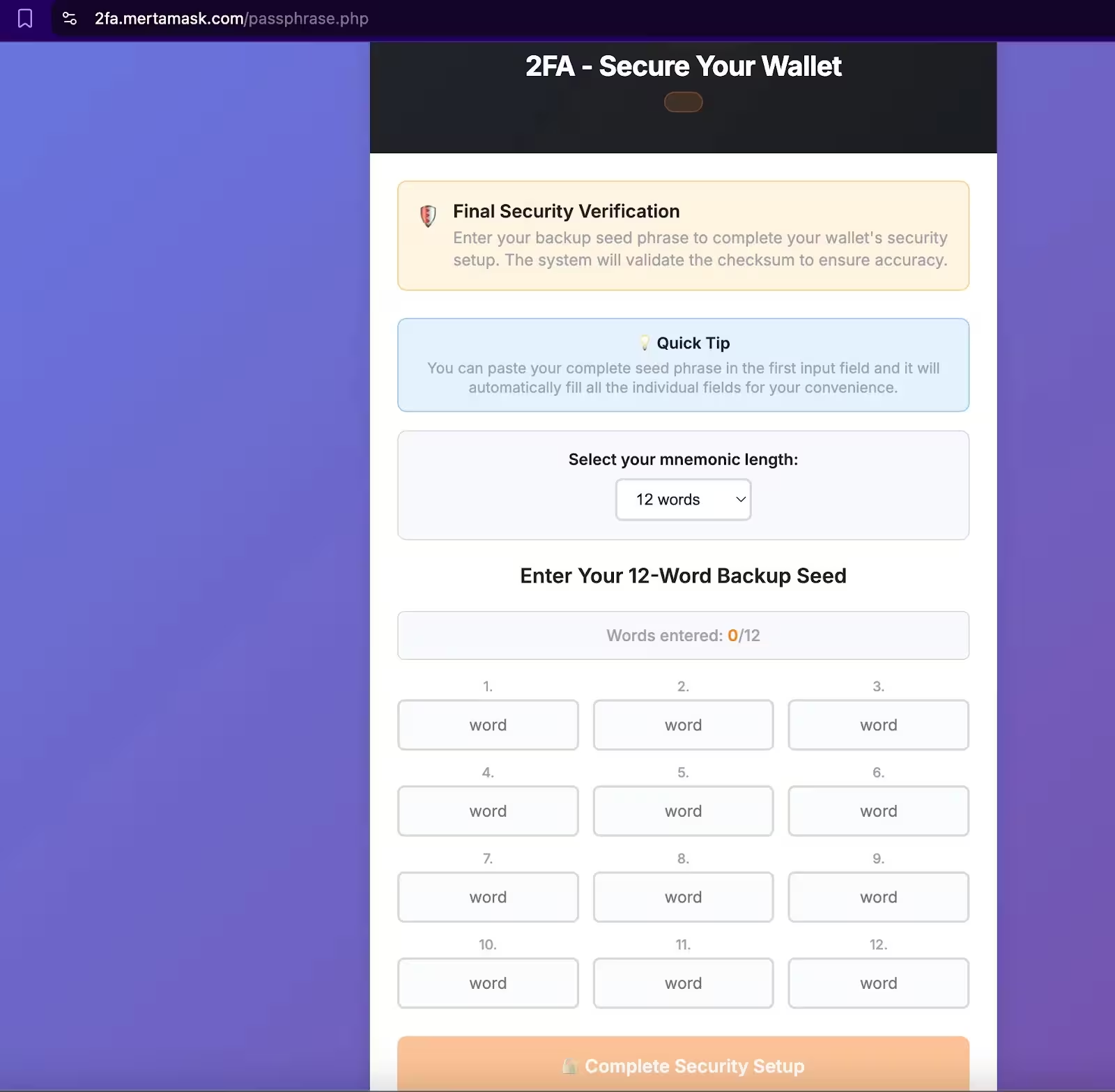

Conform raportului firmei de securitate SlowMist, atacul începe cu un e‑mail fals, branduit în stil MetaMask, care exercită presiune pentru a "activa 2FA" imediat. Mesajul creează un sentiment de urgență și încredere prin imitarea elementelor oficiale de branding și prin includerea unui cronometru de numărătoare inversă care forțează o acțiune grăbită din partea utilizatorilor.

Un e‑mail fals trimis de atacatori

Cum funcționează înșelătoria: flux fals, furt real

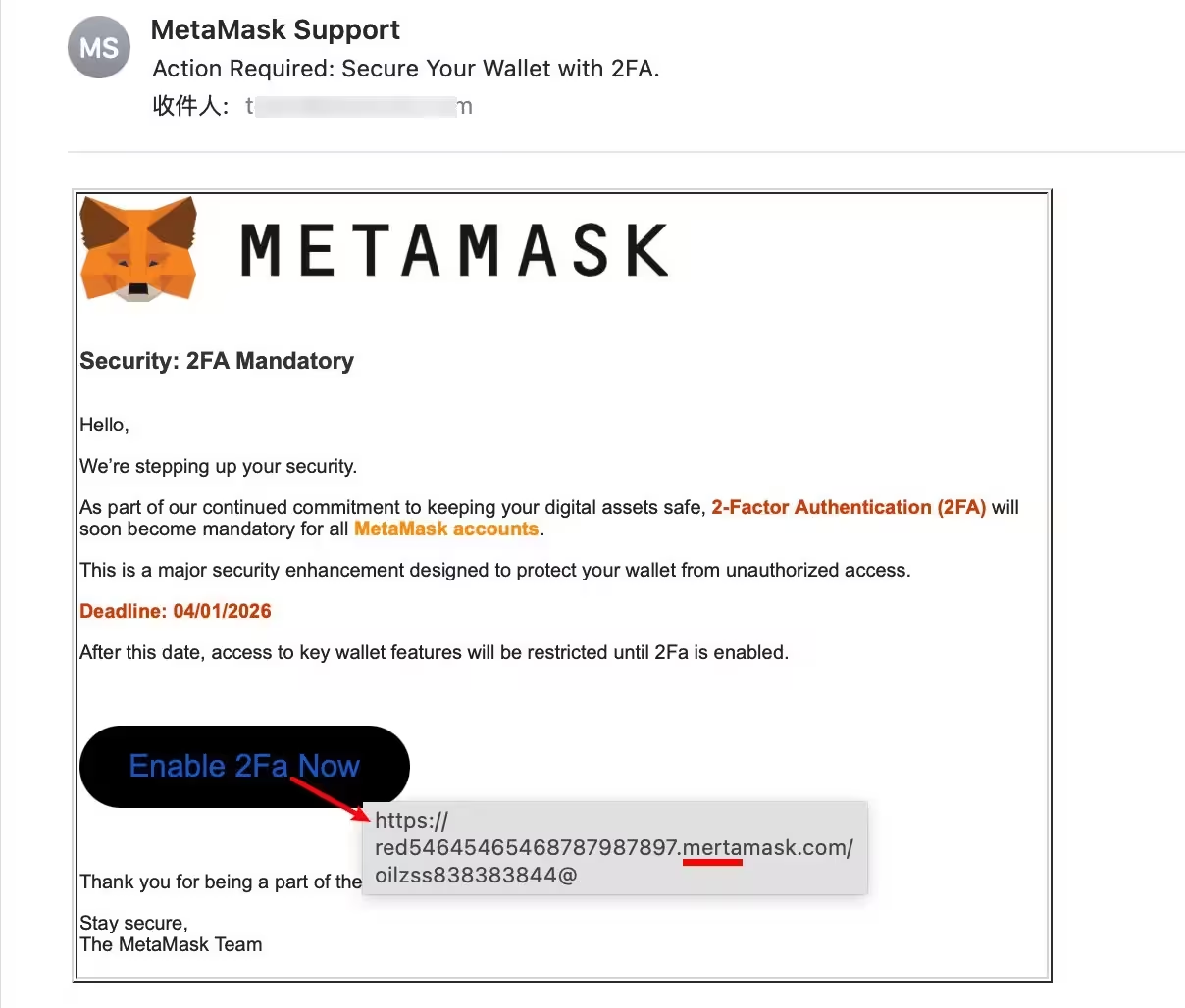

Atunci când utilizatorii apăsă butonul "Enable 2FA Now" (Activează 2FA acum), sunt redirecționați către un site malițios controlat de atacator. Site‑ul prezintă un proces de verificare aparent legitim, dar scopul său unic este de a determina utilizatorii să introducă fraza mnemonică (seed phrase). Odată furnizată fraza, atacatorii pot importa portofelul și pot sustrage activele de pe rețele compatibile EVM și alte chain‑uri suportate.

Tehnic, fraza mnemonică permite regenerarea cheilor private asociate adresei. Cu aceste chei, atacatorii pot semna tranzacții, aproba contracte inteligente și muta fonduri. Atacatorii folosesc adesea scripturi automatizate pentru a importa rapid portofele compromise și a declanșa aprobări care permit drenarea fondurilor înainte ca victima să reacționeze.

Fluxul fraudulos poate include pași intermediari mențiuni false de "verificare a dispozitivului", "confirmare 2FA" sau "sincronizare securizată", menite să atenueze suspiciunea. Important din punct de vedere operațional este că aceste pagini nu implică, în realitate, nicio metodă de 2FA bazată pe tokenuri sau aplicații legitime; ele sunt simple capcane pentru a colecta informații sensibile.

Site malițios care solicită utilizatorilor să introducă fraza seed

Indicatoare clare și cum să detectați frauda

Deși e‑mailul fals este convingător, există mai multe semne care îl pot da de gol ca tentativă de phishing. Printre acestea se numără greșeli subtile de ortografie în URL sau în textul e‑mailului — de exemplu, victimele au fost redirecționate către un domeniu scris "mertamask" în loc de "metamask" — inconsistențe de design față de comunicările oficiale, și adrese de expeditor provenind din domenii publice sau neconexe, cum ar fi conturi Gmail sau alte servicii gratuite.

Alte semnale de alarmă includ cereri explicite de "introducere a seed‑ului" sau "reconfirmare a cheilor private", linkuri care maschează URL‑uri reale (folosind redirecționări sau scurtături), și solicitări care creează presiune temporală, ca un cronometru agresiv. Multe dintre aceste tactici sunt clasice pentru campanii de phishing: crearea de urgență, imitarea brandului și colectarea datelor sensibile sub pretextul unor proceduri de securitate.

De asemenea, priviți cu atenție permisiunile solicitate de extensiile de browser: o extensie legitimă MetaMask nu ar cere acces la fraza mnemonică sau la cheile private. Revizuiți recenziile și istoricul actualizărilor în magazinul de extensii și verificați semnătura digitală sau identificatorul public al dezvoltatorului când este disponibil.

Greșeli de scriere din e‑mailuri falsificate

Este esențial de reținut: MetaMask nu trimite e‑mailuri nesolicitate prin care cere verificarea conturilor, activarea 2FA sau trimiterea frazei seed. Orice solicitare pentru fraze mnemonice sau chei private este un semnal de alarmă imediat: nu le dezvăluiți niciodată. Utilizatorii ar trebui să verifice e‑mailurile analizând domeniul expeditorului, să plaseze cursorul peste linkuri pentru a vedea URL‑ul real și să acceseze direct site‑urile oficiale sau magazinele de extensii în loc să urmeze linkuri din mesaje necunoscute.

Ca măsură de precauție tehnică, verificați certificatele TLS/SSL ale site‑urilor către care sunteți redirecționat și comparați detaliile de certificat (issuer, validitate) cu cele așteptate. Deși certificatele pot fi emise și pentru domenii frauduloase, o combinație de verificări (domeniu, design, certificare, reputație) reduce riscul de a cadea în capcane sofisticate.

Context: alte atacuri recente asupra portofelelor și exploatări de extensii

Campania de phishing descrisă apare după o serie de incidente care au vizat portofele software și extensii de browser. Cercetătorul în securitate cibernetică Vladimir S. a semnalat recent o actualizare falsă MetaMask împinsă către victime, suspectată a face parte dintr‑un exploit mai complex destinat să golească portofele. Investigatorul on‑chain ZachXBT a observat că exploatarea a dus tipic la pierderi sub 2.000 USD per portofel, dar a afectat un număr mare de adrese pe multiple rețele.

Un alt incident major a implicat extensia de browser Trust Wallet. Atacatorii ar fi obținut codul sursă al extensiei și au încărcat în Chrome Web Store o versiune compromisă, ceea ce a condus la pierderi estimate la aproximativ 7 milioane USD. Trust Wallet a anunțat ulterior intenția de a despăgubi utilizatorii afectați și de a investiga cum a fost publicată o compilare malițioasă în magazinul oficial.

De asemenea, utilizatorii Cardano au fost vizați prin e‑mailuri frauduloase care promovau o aplicație Eternl Desktop falsă, demonstrând că campaniile de phishing reprezintă o amenințare cross‑chain. Aceste atacuri accentuează faptul că tactica nu se limitează la o singură platformă: escrocii adaptează metodele pentru ecosisteme diferite, de la EVM la rețele UTXO sau alte arhitecturi blockchain.

În paralel, raportul recent al Scam Sniffer a arătat o reducere semnificativă a pierderilor totale din campaniile de phishing cripto — în jur de 88% în 2025 comparativ cu anul anterior — ceea ce sugerează progrese în conștientizarea utilizatorilor și în mecanismele defensive. Totuși, amenințările persistă și devin mai elaborate, ceea ce impune menținerea unor bune practici de securitate și a unor instrumente specializate de monitorizare și response.

Din punct de vedere al analizei de risc, aceste incidente ilustrează mai multe vectori: inginerie socială prin e‑mail, distribuirea de extensii compromise prin magazine oficiale, și actualizări false forțate prin avertismente în aplicații. Combinarea acestor vectori facilitează atacuri de tip "social engineering + tehnic", accelerate de instrumente de automatizare care permit atacatorilor să scaleze eforturile.

Pași practici pentru a proteja portofelul

- Nu introduceți niciodată fraza seed sau cheile private pe un site web — portofelele legitime și serviciile oficiale nu le vor solicita.

- Utilizați portofele hardware (Ledger, Trezor) și folosiți extensii verificate, descărcate din magazine oficiale; verificați identificatorii dezvoltatorilor și semnăturile digitale când sunt disponibile.

- Verificați e‑mailurile prin analiza domeniului expeditorului și evitați accesarea linkurilor cu cronometre; mergeți direct pe site‑urile oficiale ale serviciilor.

- Folosiți instrumente reputate pentru securitate blockchain și urmați alertele și recomandările firmelor precum SlowMist, precum și rapoartele investigatorilor on‑chain.

- Dacă suspectați compromiterea, transferați fondurile rămase într‑un portofel nou creat offline și revocați aprobările suspecte on‑chain (folosind servicii ca revoke.cash, Etherscan token approvals etc.).

Mai multe recomandări tehnice detaliate:

- Activați autentificarea în doi factori (2FA) doar prin canale oficiale și cu aplicații de tip TOTP (Google Authenticator, Authy) sau hardware security keys (YubiKey); evitați 2FA bazat pe SMS pentru conturi sensibile.

- Păstrați seed‑urile offline, pe hârtie sau pe dispozitive dedicate, și considerați metode de stocare distribuită (sharding de seed cu soluții QMUL/SSS) pentru active semnificative.

- Revizuiți periodic aprobările smart contract pentru tokenuri; limitați sumele aprobate și folosiți tranzacții cu nonce controlat pentru a preveni reluarea comenzilor neautorizate.

- Monitorizați adresa portofelului cu alerte on‑chain pentru activitate neobișnuită (transferuri, aprobări noi) și setați praguri de notificare pentru sume ridicate.

- În cazul extensiilor, activați opțiunea de a cere confirmarea manuală a actualizărilor și păstrați o arhivă a versiunilor cunoscute ca sigure.

Dacă ați fost victima unui atac: documentați toate dovezile (capturi de ecran, e‑mailuri, URL‑uri), raportați incidentul către echipa furnizorului de portofel (dacă există canale oficiale), și semnalați fraudatorii platformelor de raportare (Google, Apple, furnizori de e‑mail). În multe cazuri recuperarea fondurilor este dificilă, dar raportarea ajută la stoparea distribuirii versiunilor compromise și la identificarea infrastructurii malițioase.

Pe măsură ce tehnicile de phishing evoluează, vigilența la e‑mailuri falsificate, solicitări false de 2FA și extensii Chrome frauduloase rămâne esențială pentru protecția activelor cripto. Revizuiți periodic practicile de securitate ale portofelului, folosiți surse de încredere pentru actualizări și raportați orice comportament suspicios comunității și firmelor specializate în securitate blockchain.

Sursa: crypto

Lasă un Comentariu